Jahrelange Erfahrung und Zertifizierungen machen uns zu Experten

Wir sind von Forrester zertifizierte Zero Trust Experten.

Zero Trust ist ein revolutionäres Konzept in der IT-Sicherheit. Hier wird jede Anfrage oder jeder Zugriffsversuch auf Netzwerkressourcen als unsicher betrachtet, bis eine legitime Verifizierung erfolgt ist. Im Gegensatz zu herkömmlichen Ansätzen, die Netzwerke als sicher und von außen zugänglich klassifizieren, setzt Zero Trust auf kontinuierliche Authentifizierung von Benutzern, Geräten und Anwendungen. Dieser Ansatz erfordert eine gründliche Überprüfung der Netzwerkarchitektur, bietet jedoch die Gewissheit, Angriffe zu verhindern und die Sicherheit erheblich zu verbessern.

Die Implementierung von Zero Trust erfordert eine gründliche Überprüfung der Netzwerkarchitektur und eine sorgfältige Planung, um sicherzustellen, dass alle Ressourcen geschützt sind. Aber mit dem richtigen Ansatz kann Zero Trust dazu beitragen, Angriffe zu verhindern und die Netzwerk- und Anwendungssicherheit zu verbessern.

ⓧ Vertrauensbasierte Modelle: Traditionelle Ansätze verlassen sich stark auf das Vertrauen in den internen Netzwerkperimeter. Wenn sich ein Akteur innerhalb dieses Perimeters befindet, wird ihm automatisch vertraut, ohne das dieser sich verifizieren muss. Dies kann jedoch zu Sicherheitslücken führen, da böswillige Akteure möglicherweise bereits im Netzwerk sind und unbemerkt agieren können.

ⓧ Statische Zugriffskontrollen: Traditionelle Sicherheitsmodelle verwenden statische Zugriffskontrollen, die nicht flexibel genug sind, um sich an sich die stetig ändernden Bedrohungen anzupassen. Diese starren Regeln können zu unnötigen Einschränkungen oder Sicherheitslücken führen.

ⓧ Mangelnde Transparenz: Traditionelle Ansätze bieten oft keine ausreichende Transparenz über den Datenverkehr im Netzwerk. Dies erschwert die Identifizierung von ungewöhnlichem oder verdächtigem Verhalten.

ⓧ Perimeterzentrierter Ansatz: Traditionelle Sicherheitsmodelle konzentrieren sich stark auf den Netzwerkperimeter. In einer zunehmend mobilen und cloudbasierten Welt sind jedoch viele Ressourcen außerhalb des Perimeters zugänglich.

ⓧ Unzureichende Segmentierung: Traditionelle Netzwerke sind oft flach und unzureichend segmentiert. Dies bedeutet, dass ein erfolgreicher Angriff auf einen Teil des Netzwerks den Zugriff auf andere Teile ermöglichen kann.

✓ Vertrauensprinzip: Wie erwähnt basieren traditionelle Sicherheitsansätze auf dem Vertrauen in den internen Netzwerkperimeter. Zero Trust hingegen verfolgt das Motto “Never trust, always verify” – es wird niemandem von vornherein vertraut. Jeder Datenzugriff wird dynamisch, risikobasiert und kontextsensitiv verifiziert.

✓ Dynamische Verifizierung: ZT setzt auf explizite Verifizierung, geringste Privilegien, Mikrosegmentierung und kontinuierliche Überwachung und nicht wie traditionelle Modelle, die sich hingegen auf perimeterbasierte Verteidigungen wie Firewalls und Antivirensoftware verlassen.

✓ Skalierbarkeit und Beweglichkeit: Es passt sich flexibel an die Geschäftsprioritäten an und ermöglicht eine präzise Ausrichtung der IT-Sicherheit.

✓ Digitale Transformation: Das Modell nutzt die Rechenleistung und digitale Infrastruktur, um jeden Vorgang während der Laufzeit zu validieren. Es erfordert jedoch ein ganzheitliches Framework aus Technologien, Fähigkeiten und Strukturen, um effektiv zu sein.

✓ Trends und Faktoren: Die exponentielle Zunahme des Datenaustauschs und die Plattformökonomie erfordern einen Paradigmenwechsel. Zero Trust erfüllt diese Anforderungen und bietet eine umfassende Sicherheitslösung

Identifizierung von Netzwerkressourcen: Identifizieren aller Netzwerkressourcen, die geschützt werden müssen, einschließlich Server, Anwendungen, Datenbanken und anderen kritischen Daten.

Daten- und Anwendungsklassifizierung: Bestimmen mit Ihnen die Sensibilität von Daten und Anwendungen, die auf Netzwerkressourcen gespeichert sind, um geeignete Sicherheitsrichtlinien zu entwickeln.

Identitäts- und Zugriffsverwaltung: Kontrolle & Steuerung des Zugriffs auf Netzwerkressourcen und Identifizierung der Datenflüsse.

Netzwerksegmentierung: Segmentierung, um den Datenverkehr zwischen Ressourcen zu kontrollieren und sicherzustellen, dass nur autorisierte Benutzer auf bestimmte Teile des Netzwerks zugreifen können.

Überwachung und Protokollierung: Überwachen des Netzwerkverkehrs und Protokollierung aller Aktivitäten, um potenzielle Angriffe oder verdächtige Aktivitäten zu erkennen.

Mitarbeiterschulung: Informieren der Mitarbeiter über Best Practices für IT-Sicherheit und die Bedeutung von Zero Trust für Ihr Geschäft.

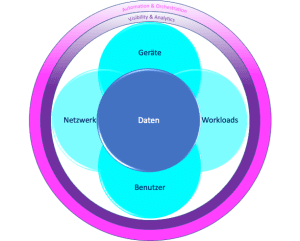

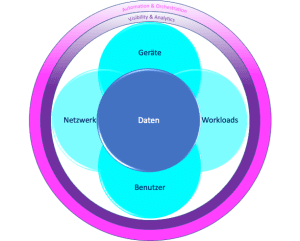

Auf Basis unseres Zero Trust Referenzmodels analysieren wir den aktuellen Stand der Cybersicherheitslösungen, Prozesse und Mitarbeiter im Unternehmen und identifizieren entsprechende Lücken.

Anschließend wird der aktuelle Reifegrad bewertet und ein entsprechender Bericht erstellt.

Mit den generierten Informationen und auf Basis unseres Zero Trust Referenzmodels werden die benötigten Maßnahmen zur Erreichung einer Zero Trust Architektur identifiziert und die weiteren Schritte geplant.

Wir unterstützen bei der Umsetzung und Implementierung der definierten Maßnahmen auf Basis klar definierter Arbeitspakete und Budget.

Managing Director